クレジットマスターとは?― 発生の仕組みとEC事業者のリスクを解説

昨今ECサイトにおいて、悪意ある第三者による「クレジットマスター」の被害が増加しています。本記事では、クレジットマスターについての基本的な情報や、被害発⽣時のEC事業者 やクレジットカード所有者への影響、また新たな被害の発⽣を予防するためにとるべき対策について解説します。

-

Index

1. クレジットマスターとは

1.1. クレジットマスターの特徴

1.2. クレジットマスター被害が発生するまでの流れ

1.3. クレジットカード不正利用被害の状況

2. クレジットマスターによる影響

2.1. EC事業者のリスク

2.2. クレジットカード所有者のリスク

3. クレジットマスターへの対策

3.1. クレジットマスターへの予防策

3.2. クレジットマスター発生時の対策

4. まとめ

1.クレジットマスターとは

1.1. クレジットマスターの特徴

クレジットマスターとは、悪意ある第三者により⾏われる、ネット上の犯罪⾏為※です。クレジットカード番号⽣成の規則性を悪⽤するプログラムを⽤いて、正規に発⾏される有効なクレジットカード番号を割り出すために、ECサイトの決済フォームからカードの有効期限とセキュリティコードが判明するまで機械的に攻撃を繰り返すという手口です。 そこから得られた有効なクレジットカード番号は 、ECサイトやオンライン決済で不正利⽤などの目的で悪用されます。有効なクレジットカード番号を割り出す過程においてECサイト等の 決済フォーム、またはマイページのカード登録ページ等が悪用されることから、EC事業者は知らず知らずのうちに犯罪に巻き込まれていると捉えることができます。

※悪意ある第三者は以下の罪に問われる可能性があります

・偽計業務妨害罪

大量の攻撃により加盟店のシステムに障害が発生し、サービスの停止を余儀なくされた場合などに適用

・電子計算機使用詐欺罪

加盟店の決済システムへカード名義人になりすました第三者が不正にアクセスし、財産上不法の利益を得た場合などに適用

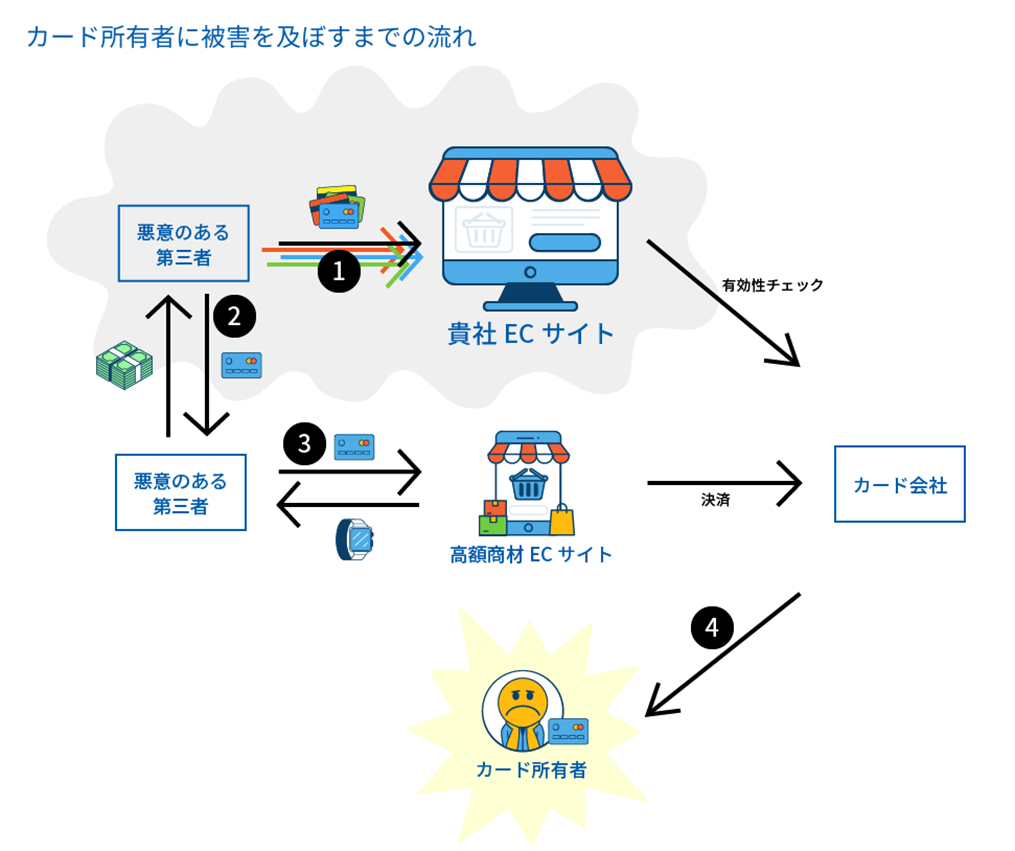

1.2. クレジットマスター被害が発生するまでの流れ

クレジットマスターが発生する具体的な流れは以下になります。

①プログラムによる⼤量攻撃

クレジットカード情報を割り出すための機械的な攻撃が、ECサイトに向けて実行されます。

②カード情報売買

大量攻撃から割り出された有効なクレジットカード番号が、悪意ある第三者間で売買されます。

③カード情報の不正利⽤

買い取られたクレジットカード番号が利用され、転売価値の⾼い商材などが不正に購⼊されます。

④カード停止

エンドユーザー(カード所有者)からの異議申し立てによって、クレジットカードの不正利用が発覚、利用停止がされます。

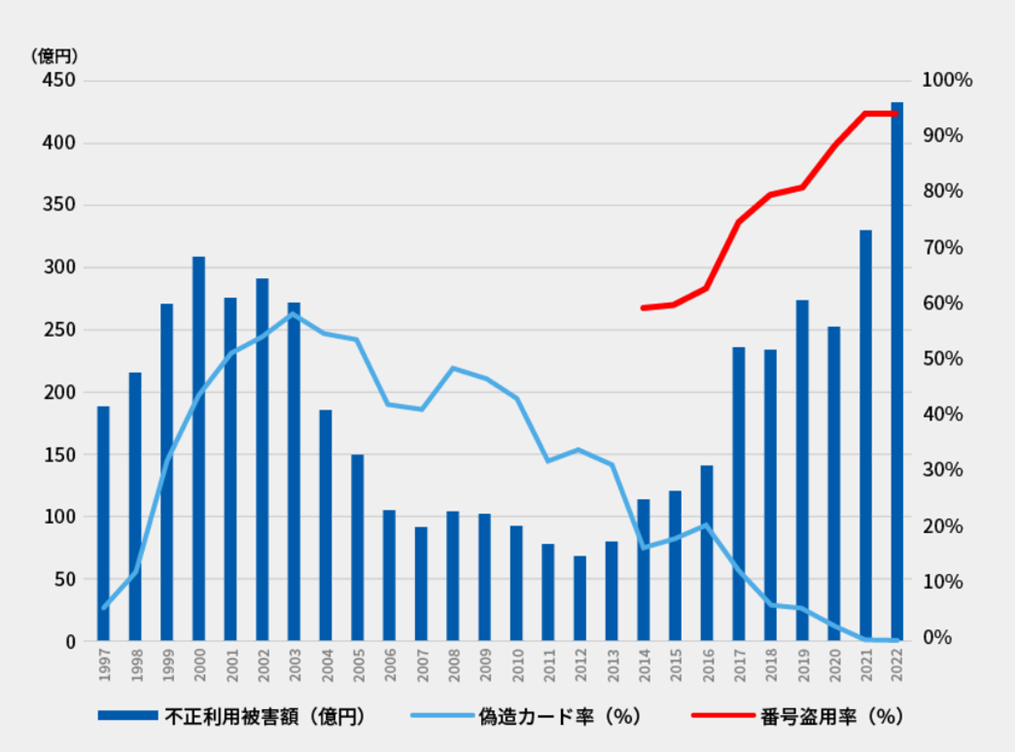

1.3. クレジットカード不正利用被害の状況

⼀般社団法⼈⽇本クレジット協会の調査によると、クレジットカード不正利⽤被害は近年増加傾向にあり、2022年の年間被害額は、過去最高となる437億円。そのうち9 割以上が番号盗⽤による被害となっています。

⼀般社団法⼈⽇本クレジット協会「クレジットカード不正利⽤被害の集計結果および数値の訂正について」(2023年3⽉31⽇)より引⽤https://www.j-credit.or.jp/download/news_202300000195.pdf

この被害状況については国、およびクレジットカード業界でも大きな問題と捉えられており、今後は番号盗用の原因の一つであるクレジットマスター対策についてもEC事業者 の「基本的なセキュリティ対策」の⼀つと位置付けられるかもしれません。

2.クレジットマスターによる影響

2.1. EC事業者のリスク

クレジットマスターによるEC事業者のリスクは主に以下になります。

(1)サーバー障害

クレジットマスターでは、短時間に数万単位でアタックが発⽣する場合もあるため、トラフィック量増加などに伴ってサーバー障害が起きることがあります。サーバーが停止すると、一時的にサービス提供や商品販売の停止を余儀なくされるため、その分の機会損失につながります。

(2)クレジットカード承認率の低下

クレジットマスターの攻撃が拡大すると、クレジットカード会社が決済の承認率を低下させ、正規のユーザーにもかかわらず、カード会社より承認されず購入ができない、といった影響が出る可能性があります。

また被害が長期にわたる場合、あるいは金額が大きい場合などに、カード会社側から必要な対策をすぐに講じることが出来なかったとみなされ、「加盟店資格なし」として契約停止につながることも考えられます。さらに被害が大きくなると、カード会社との契約停⽌につながることも考えられます。

(3)金銭的被害

クレジットマスターで決済が通ってしまった場合の決済処理⼿数料に関しては、EC事業者の負担となる可能性があります。 またアタックの影響から、クレジットカードの手数料率上昇の可能性もあり、直接的な⾦銭的被害にもつながります。

その他にもサービス停⽌などにより顧客からの信頼を失うリスクなど、クレジットマスターがEC事業者に与える影響は多岐にわたります。

2.2. カード所有者のリスク

EC事業者がク レジットマスターへの対策を怠り被害が発⽣すると、カード所有者にも以下のようなリスクが生じます。

(1)金銭的被害

クレジットカード情報が不正利⽤されることにより、⾦銭的被害リスクが発⽣します。クレジットカードの不正利用に関しては、カード所有者からの異議申し立てによりチャージバック(カード所有者が決済に同意しない場合、クレジットカード会社が売上を取り消して返金する仕組み)が認められることが多いものの、カード所有者がクレジットカードの不正利用を検知できなかった場合、知らぬ間に金銭的被害を負う可能性があります。

(2)クレジットカードの利⽤停⽌

クレジットカードの不正利用が検知されることにより、カードが利用停止となる場合があります。カード所有者は、利用再開やカード再発行の手続きをしなければならない手間や、カードが使えないことによる不便さを強いられることになります。

3.クレジットマスターへの対策

クレジットマスターに対して、EC事業者ができる対策5点を紹介します。

3.1. クレジットマスターへの予防策

(1)クレジットカードの入力回数を制限

クレジットマスターは機械的な攻撃を繰り返し、有効なクレジットカード番号を割り出す⼿⼝です。ECサイト上での決済時に、クレジットカードの入力に関して回数制限を設けることで、試⾏しづらくすることが期待できます。

(2)bot対策などを行う

クレジットマスターでは、bot(ボット)という⾃動化ツールの使⽤が⼀般的であるため Googleが提供する「reCAPTCHA」 などの対策ツールを導⼊し機械的な⼊⼒を弾くことが有効です。

(3)不正検知システムを導入する

不正検知システムとは、注⽂を監視‧審査し、不審な注⽂を検知するサービスです。bot対策ツールとは異なり、⼈間による⼿動の不正⾏為を⾒抜くことが可能となります。

3.2. クレジットマスター発生時の対策

(4)攻撃されている箇所の機能停⽌

サイト上の会員登録‧カード情報変更‧決済機能など、繰り返しアクセスがされている箇所を停⽌する対策です。サーバーサイドに直接フォームリクエスト送信されている場合に備え、可能な限りサーバーサイドでの機能停⽌が推奨されます。

(5)アカウント登録や注⽂状況の確認

⼤量に新規登録されている不正なユーザー・アカウント・決済情報を確認することで、不審な注文を検知します。チャージバック(第三者のカード不正利⽤を理由とする売上取消)となる可能性が⾼いため、必要に応じて取引削除・発送中⽌などの対応をします。

4.まとめ

クレジットマスターは犯罪⾏為であるため、EC事業者および決済代⾏会社ともに対策を講じ、無関係なクレジットカード所有者が被害にあわないようにすることが重要です。

今回紹介した対策は⼀例です。これらの対策を講じても攻撃者の⼿法も更に巧妙となっているため、必ずECサイトの安全を保障するとは⾔い切れません。そのため、セキュリティ対策については継続的に情報収集・検討・対応をしていく必要があります。

GMO-PGでは、お客様のECサイトを守るために、犯罪⼿⼝の変化に合わせた対策を数多くご用意しております。クレジットマスターへの対策としては、繰り返し実行されるオーソリ・リクエストを自動で遮断する「大量アタック遮断サービス」を展開。ECサイトの決済フォームが悪⽤されるクレジットマスターの⼿⼝では、⼤量の決済データが流れることを検知することが被害防止に非常に有効です。PGマルチペイメントサービスの加盟店様は、当サービス導入のご検討をお勧めいたします。

加盟店様は、PGマルチペイメントサービス管理画面より申込みが可能です。

→ お申込み方法は以下URLをご確認ください。

https://docs.mul-pay.jp/payment/credit/fraudcheck_console

※当サービスは有償オプションです。

※※加盟店様向けページに遷移します。認証を求められた場合、サイト/ショップ管理画面の右上「ドキュメント」ページに記載のID/PASSをご入力ください。

→「大量アタック遮断サービス」の詳細については以下URLをご確認ください。

https://www.gmo-pg.com/service/mulpay/security/attack-syadan/